配置 Okta 单点登录

需要了解如何在Supabase项目中添加单点登录支持?请查看项目SAML 2.0单点登录指南。

Supabase支持使用Okta实现单点登录(SSO)。

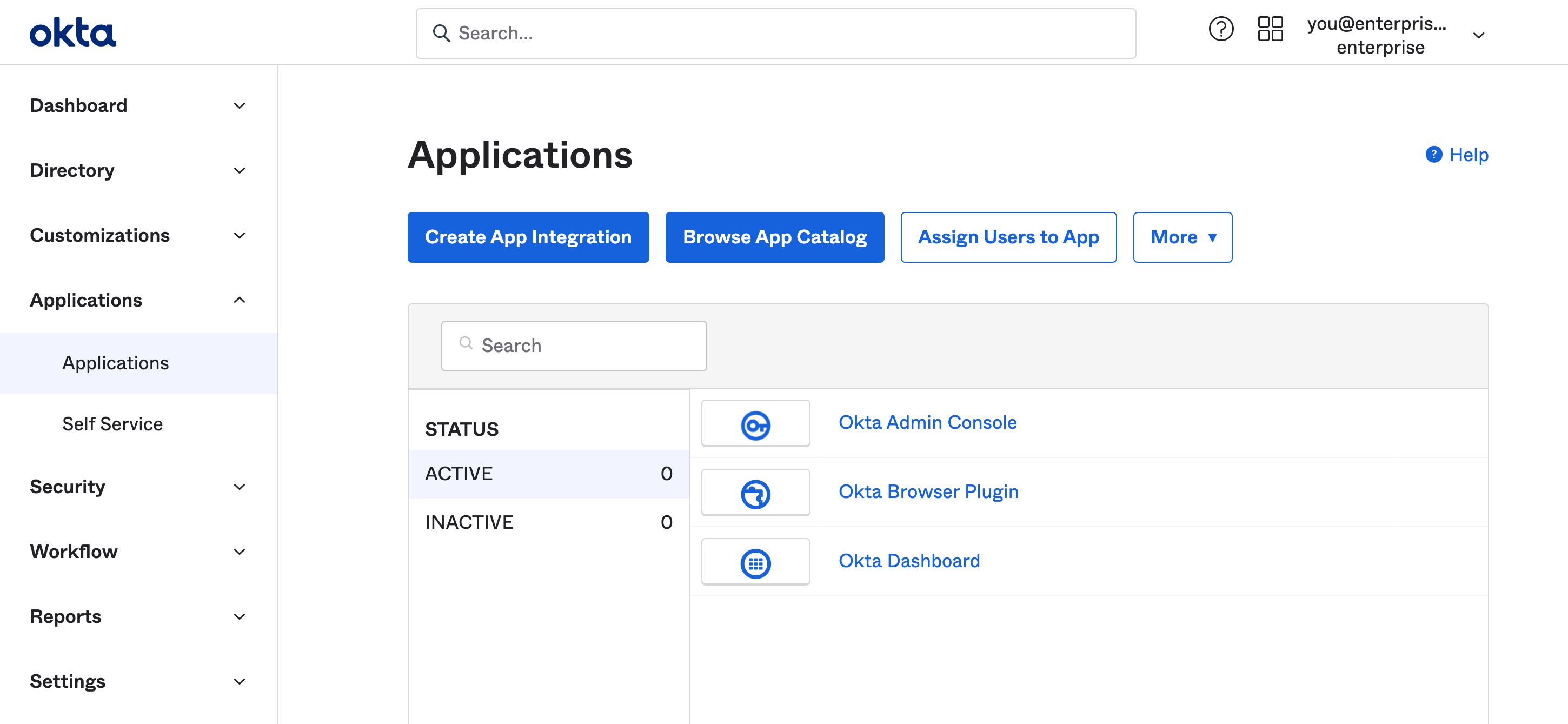

第一步:在应用仪表盘创建应用集成

进入Okta管理控制台的应用仪表盘,点击_创建应用集成_按钮。

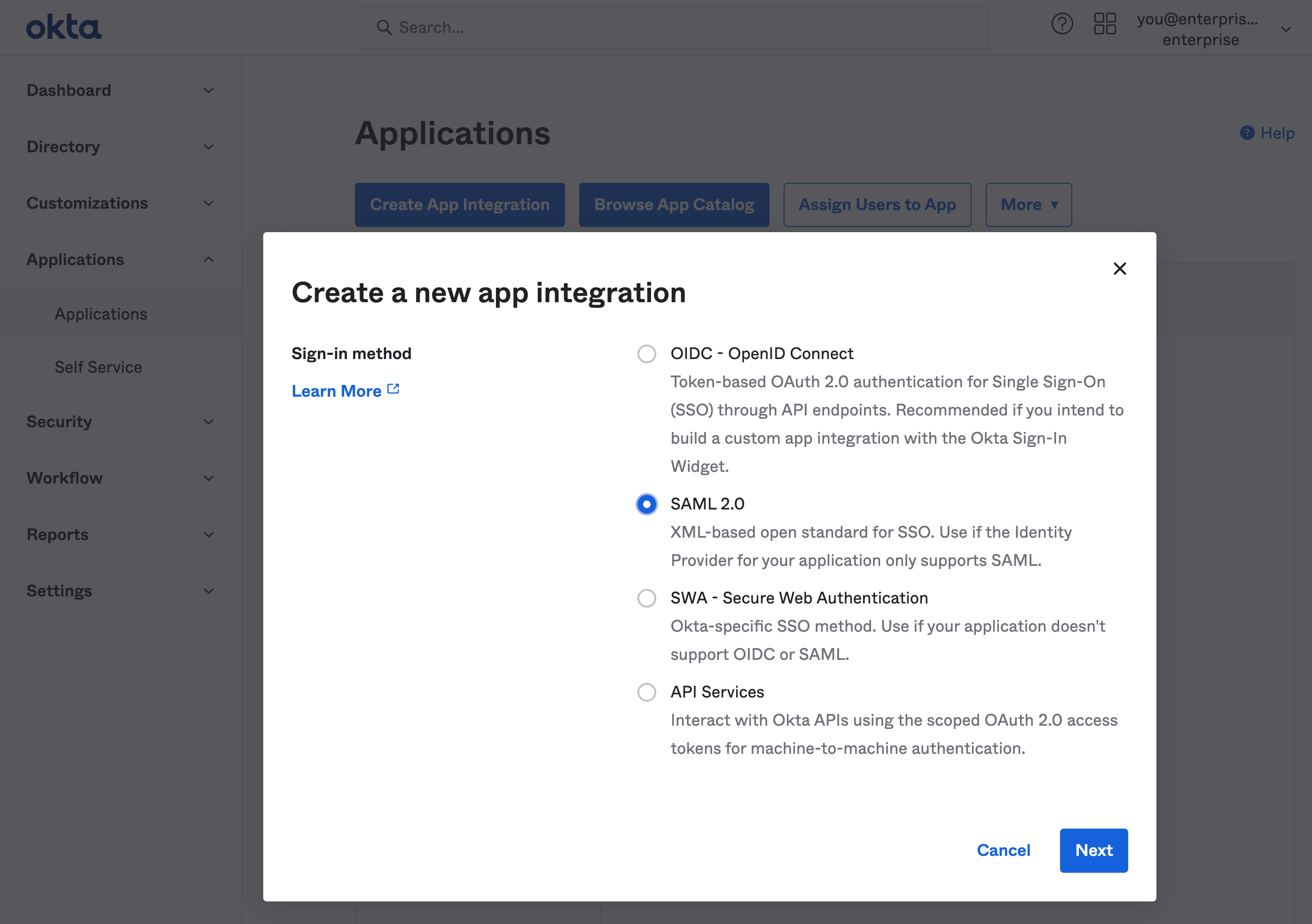

第二步:在应用集成对话框中选择SAML 2.0

Supabase支持SAML 2.0 SSO协议。在_创建新应用集成_对话框中选择该协议。

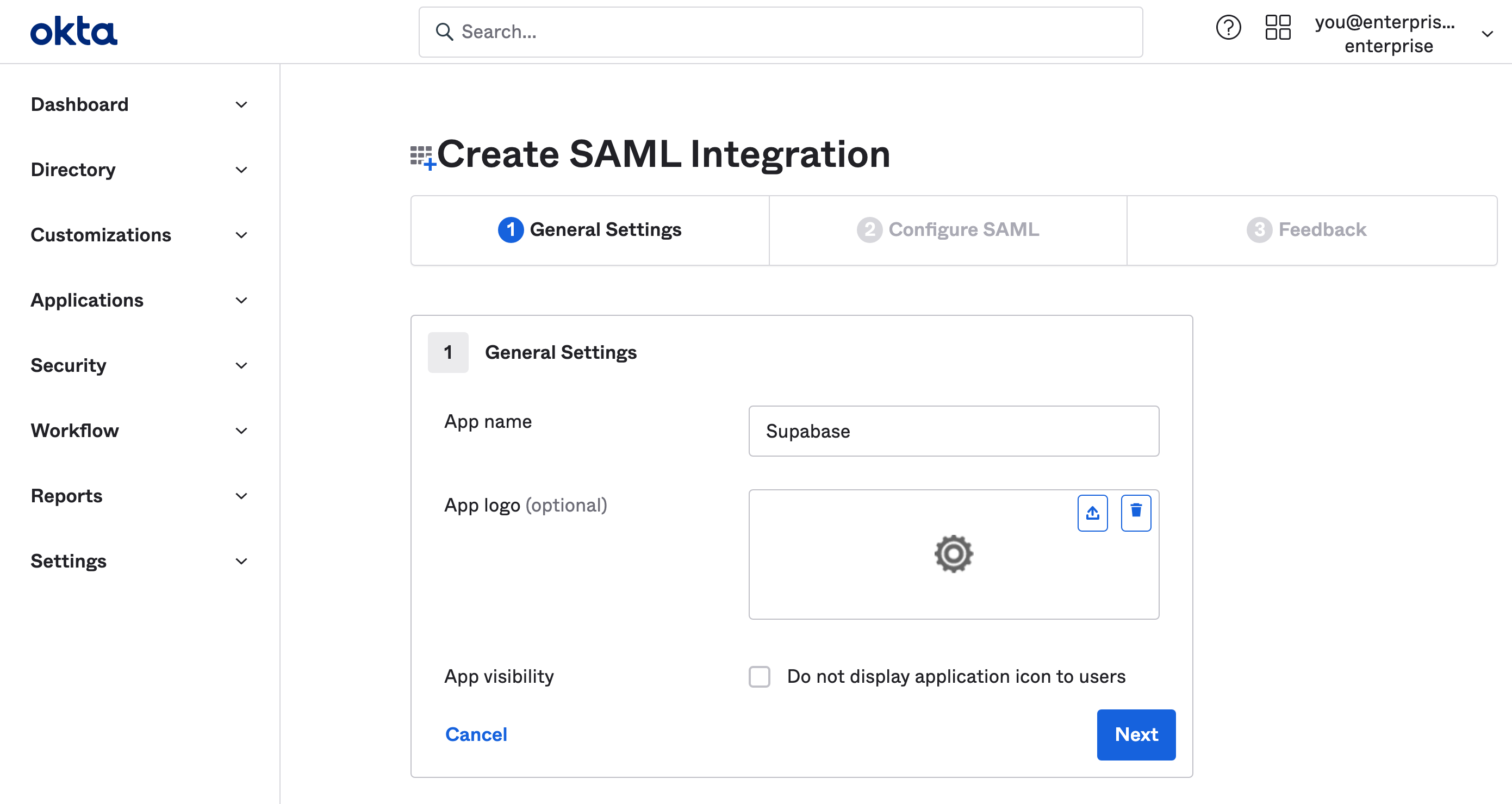

第三步:填写常规设置

此处填写的信息将显示在Okta应用菜单中。您可以自由填写任何值。对于大多数用例,使用Supabase作为名称即可。

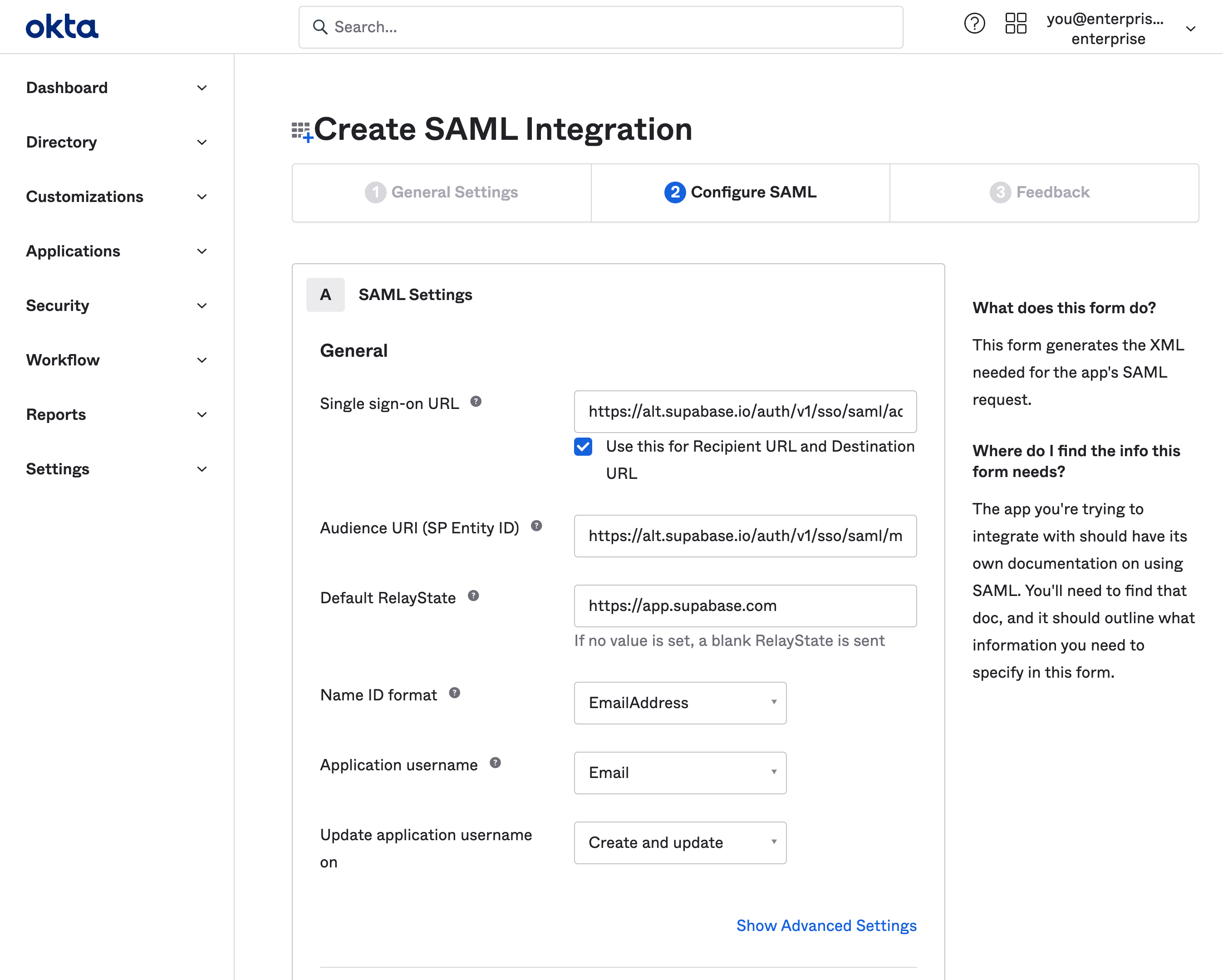

步骤4:填写SAML设置

这些设置使Supabase能够正确通过SAML 2.0协议与您的Okta应用程序集成。请确保按照下表和截图中所示准确输入这些信息。

| 设置项 | 值 |

|---|---|

| 单点登录URL | https://alt.supabase.io/auth/v1/sso/saml/acs |

| 将此用于接收者URL和目标URL | ✔️ |

| 受众URI (SP实体ID) | https://alt.supabase.io/auth/v1/sso/saml/metadata |

默认RelayState | https://supabase.com/dashboard |

| 名称ID格式 | EmailAddress |

| 应用程序用户名 | 邮箱 |

| 更新应用程序用户名时机 | 创建和更新时 |

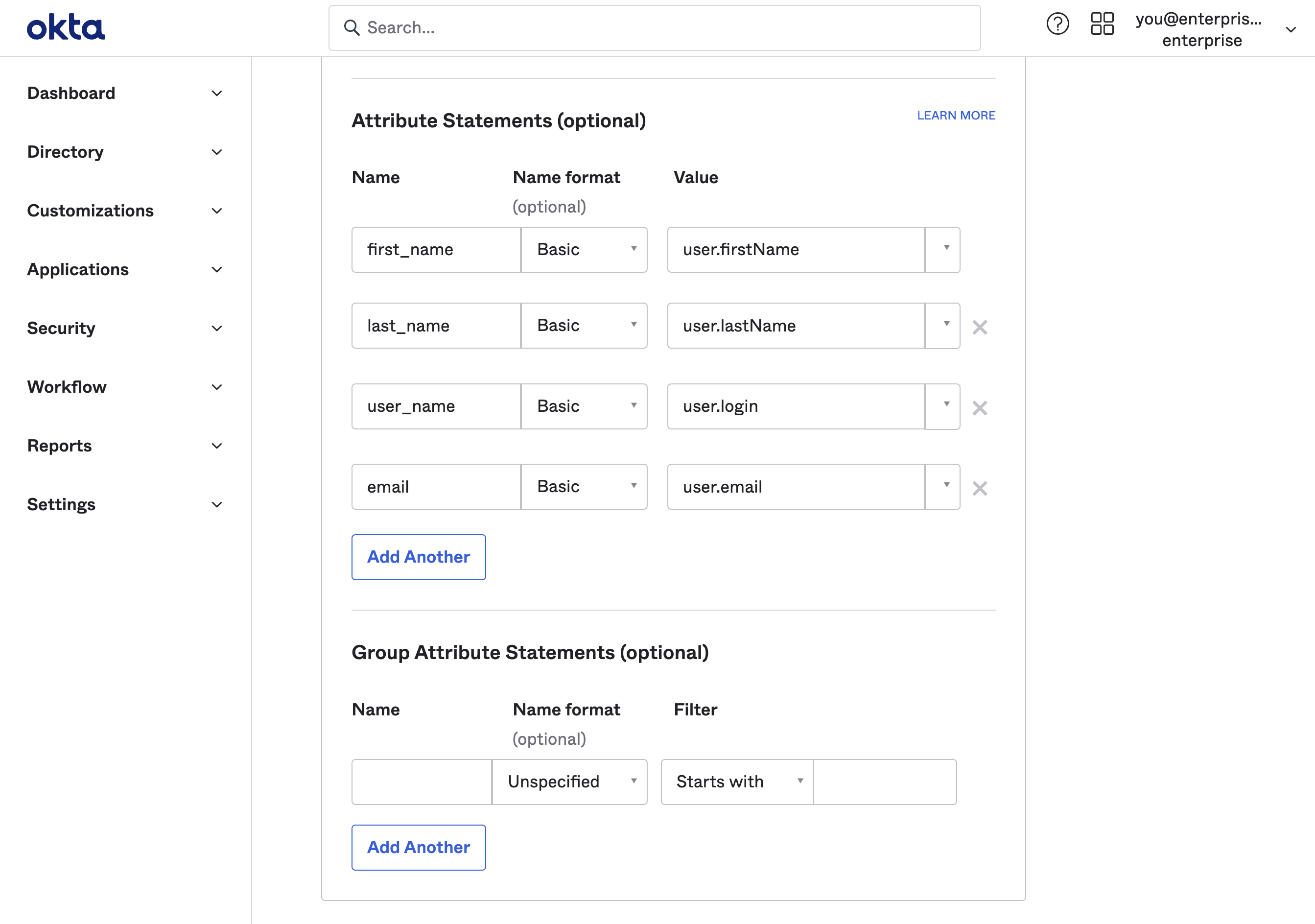

步骤5:填写属性声明

属性声明允许Supabase在每次登录时获取关于您Okta用户的信息。

必须包含email到user.email的映射声明。下方展示的其他映射是可选的,可根据您的Okta设置进行配置。如有疑问,请按照图中所示相同配置进行设置。

如果此屏幕中的配置有任何变化,请与您的Supabase支持联系人共享这些变更。

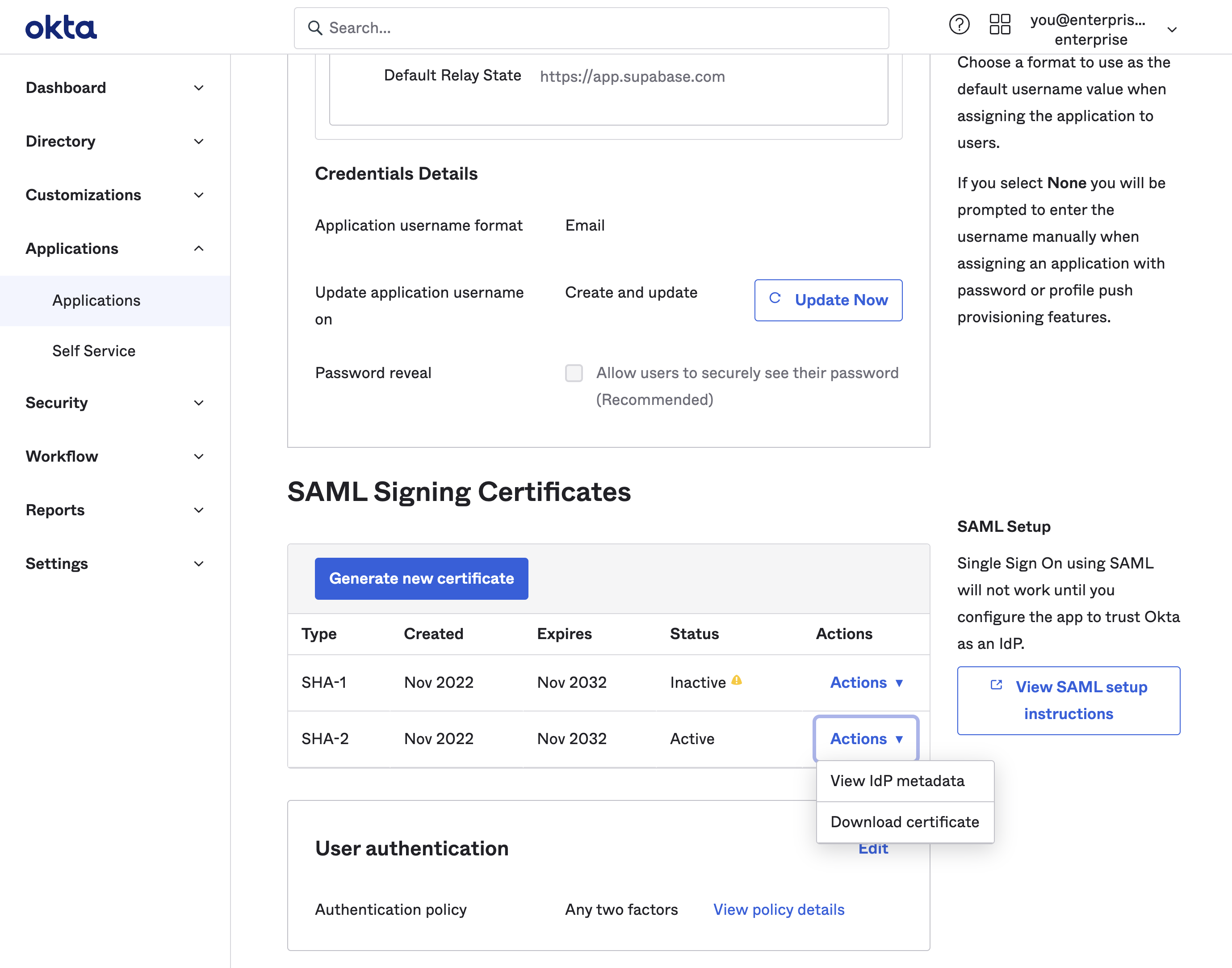

步骤6:获取身份提供商元数据URL

Supabase需要完成与您的Okta应用程序的单点登录配置。

请向下滚动到_Supabase_应用程序的_登录_选项卡中的_SAML签名证书_部分。选择状态为_Active_的_SHA-2_行。点击_操作_下拉按钮,然后选择_查看IdP元数据_。

这将在浏览器的新标签页中打开SAML 2.0元数据XML文件。复制此URL并发送给您的支持联系人,等待进一步指示。如果不清楚应该发送给谁或需要进一步帮助,请联系Supabase支持。

该链接通常具有以下结构:https://<okta-org>.okta.com/apps/<app-id>/sso/saml/metadata

步骤7:等待确认

按照上述步骤配置Okta应用程序后,请确保将元数据URL和关于属性声明的信息(如果有任何变更)发送给Supabase的支持联系人。

等待确认这些信息已成功添加到Supabase。通常我们需要1个工作日为您完成此配置。

步骤8:测试单点登录

当您收到Supabase支持联系人确认企业SSO设置已完成的通知后,可以邀请部分用户通过他们的Okta账户进行登录测试。

请让用户在使用SSO登录页面输入他们的电子邮件地址。

如果登录出现问题,请联系您的Supabase支持联系人获取进一步指导。